Cloud Run に新しいコンテナをデプロイした際、

新しいリビジョンにはトラフィックを流さずに一旦privateな状態でリビジョンで動作確認を行い、

トラフィックを流したい、という要望がありそうですが、そのやり方

(デプロイの際に最新リビジョンにトラフィックを流さない方法)

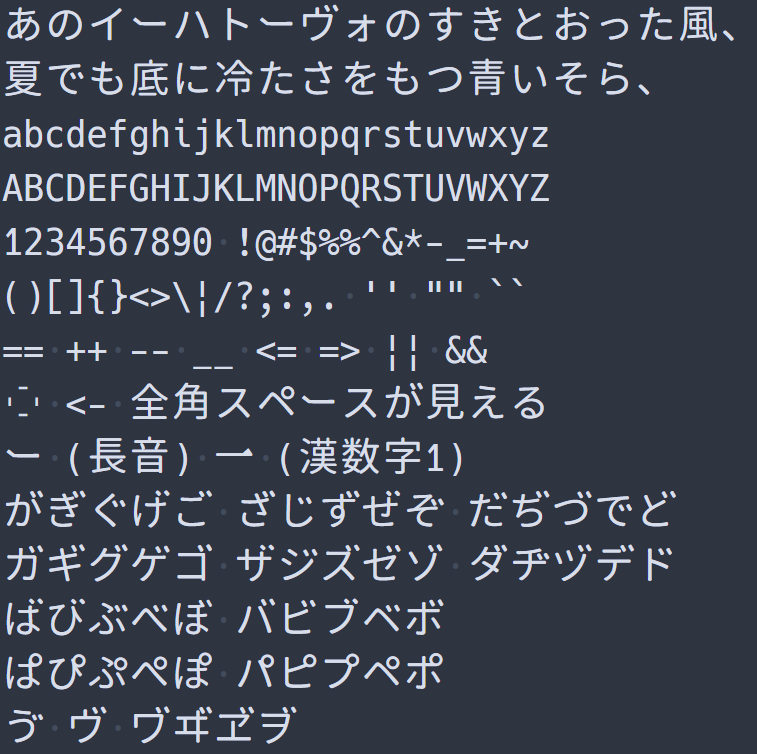

デプロイコマンド

必要なオプションは --no-traffic オプションです

具体的には以下のようなイメージになります

gcloud run deploy $SERVICE_NAME \

--image $IMAGE \

--port $PORT \

--project $GCP_PROJECT_ID \

--region $GCP_REGION \

--platform=managed \

--allow-unauthenticated \

--no-traffic \

--quiet

参考

gcloud run deploy | Cloud SDK Documentation | Google Cloud

ではでは!